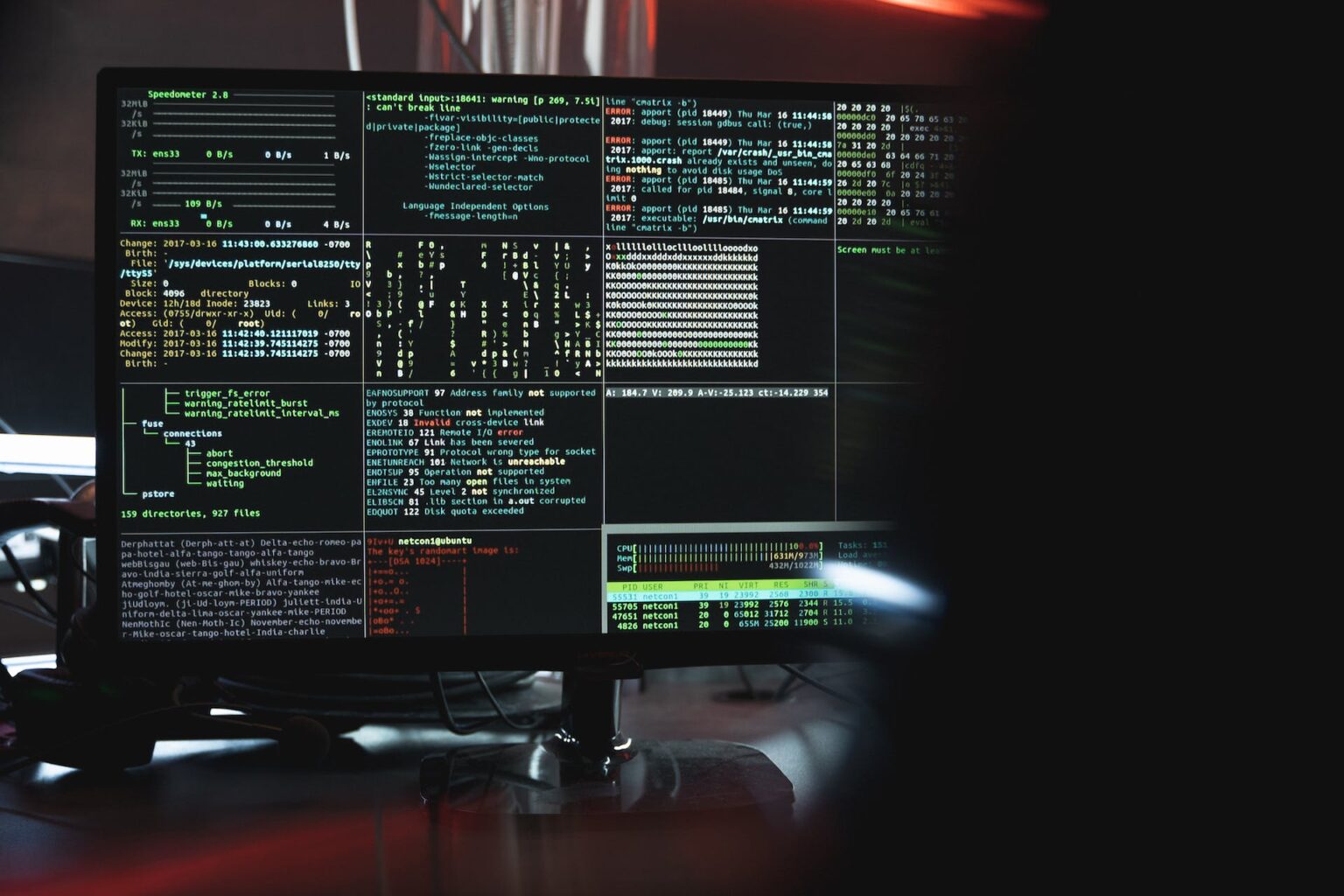

Dans l’écosystème numérique complexe d’aujourd’hui, les experts en cybersécurité se retrouvent confrontés à une bataille constante pour garantir la sécurité des sites web. Cet article vise à plonger en profondeur dans l’importance cruciale de la cybersécurité pour cette audience expérimentée, en explorant des stratégies avancées pour fortifier la protection, l’intégrité et la disponibilité des sites web.

Veille Stratégique et Threat Intelligence :

La veille stratégique et la threat intelligence évoluent au-delà de simples concepts pour devenir des piliers fondamentaux de la posture de sécurité. Pour les experts, cela signifie non seulement surveiller les activités cybercriminelles, mais aussi analyser en profondeur les tendances, anticiper les attaques émergentes, et établir des contre-mesures efficaces. L’intégration de ces pratiques assure une vigilance constante et une adaptation proactive aux menaces en constante évolution.

Pare-feu d'Application Web (WAF) :

Le pare-feu d’application web (WAF) n’est plus simplement un gardien des requêtes, mais une forteresse intelligente. Les experts doivent exploiter pleinement les capacités avancées des WAF modernes, y compris l’utilisation de l’intelligence artificielle pour détecter les anomalies comportementales et la corrélation des événements. Configuré avec précision, le WAF devient une première ligne de défense proactive contre les attaques ciblant les applications web.

Sécurisation des API :

Les API représentent la colonne vertébrale de l’interconnectivité des applications modernes. Pour les experts, la sécurisation des API ne se résume pas à une simple authentification. Cela implique une gestion précise des autorisations, une surveillance active des flux de données, et l’utilisation de mécanismes de chiffrement avancés pour protéger les échanges d’informations sensibles. La sécurisation des API devient ainsi une composante essentielle de la cybersécurité globale.

Honeypots et Déception :

L’art de la déception devient une arme puissante dans l’arsenal des experts. En plus de déployer des honeypots comme appâts, ils créent des environnements de déception stratégiques pour détecter, observer, et comprendre les tactiques des attaquants. Cette approche proactive offre des informations précieuses pour renforcer les défenses, tout en semant la confusion parmi les cybercriminels.

Sécurité des Containers et des Microservices :

L’essor des architectures basées sur des conteneurs et des microservices a ouvert de nouvelles frontières en matière de cybersécurité. Les experts doivent adopter une approche spécifique, intégrant des mécanismes de sécurité tels que la segmentation des conteneurs, des analyses de vulnérabilités automatisées, et des politiques de sécurité granulaires pour garantir la robustesse face aux menaces modernes.

Cryptographie Forte :

La cryptographie reste une barrière essentielle contre les menaces persistantes. Pour les experts, il ne s’agit pas simplement d’implémenter des protocoles de chiffrement standard, mais de mettre en place une infrastructure robuste de gestion des clés, d’utiliser des certificats émis par des autorités de certification réputées, et de suivre les meilleures pratiques en matière de cryptographie pour garantir une sécurité maximale.

Forensics Numérique et Réponse aux Incidents :

La forensique numérique cesse d’être simplement une réaction à une violation, devenant une discipline proactively intégrée. Les experts doivent élaborer des plans détaillés de réponse aux incidents, incluant des procédures de forensique numérique avancées. Une analyse minutieuse des attaques passées offre des insights précieux pour ajuster les défenses, identifier les failles, et améliorer la posture de sécurité de manière continue.

Authentification Multifacteur (AMF) :

L’authentification multifacteur (AMF) ne devrait pas seulement être recommandée, mais rendue obligatoire pour les comptes sensibles. Les experts doivent mettre en place des politiques strictes exigeant l’utilisation de l’AMF pour accéder aux systèmes de gestion et d’administration du site web. En diversifiant les méthodes d’authentification, comme l’utilisation de biométrie, l’AMF offre une protection supplémentaire contre les attaques d’usurpation d’identité.

Piratage de Yahoo et Ses Conséquences : Un Cas Révélateur

En 2013, l’ampleur choquante d’une cyberattaque a ébranlé l’un des géants de l’industrie numérique, Yahoo. Cette entreprise, titulaire de données sensibles de millions d’utilisateurs, a été victime d’une violation de sécurité massive. Les détails de cette intrusion dévoilent non seulement les failles potentielles dans la sécurité des sites web, mais aussi les conséquences considérables que de telles attaques peuvent avoir sur une entreprise.

Les pirates informatiques ont exploité une faille de sécurité dans le système de Yahoo pour accéder à une multitude d’informations confidentielles. Plus de trois milliards de comptes ont été compromis, exposant des données telles que les noms, les adresses e-mail, les mots de passe chiffrés et d’autres informations personnelles. L’ampleur de cette atteinte à la vie privée a eu des répercussions significatives, jetant une ombre sur la confiance des utilisateurs envers la plateforme.

L’impact financier de cette cyberattaque sur Yahoo a été colossal. Non seulement l’entreprise a dû faire face à des coûts substantiels pour remédier à la faille de sécurité, mais elle a également subi une perte de confiance de la part de ses utilisateurs et des investisseurs. La valorisation boursière de Yahoo a chuté, et l’image de l’entreprise a été entachée. Cet incident a mis en lumière la nécessité impérative d’une cybersécurité robuste, même pour les acteurs majeurs du monde numérique.

Pour remédier à la situation, Yahoo a dû prendre des mesures immédiates. Une refonte complète de ses pratiques de sécurité a été entreprise, mettant l’accent sur la protection des données sensibles de ses utilisateurs. Des investissements importants ont été réalisés dans des technologies de pointe, des analyses de sécurité avancées, et des procédures de surveillance continue. Ces actions visaient à restaurer la confiance perdue et à renforcer la position de l’entreprise face aux menaces futures.

Cette attaque contre Yahoo a également mis en lumière l’importance cruciale de la transparence dans la communication post-incident. Les utilisateurs ont réagi avec méfiance, exigeant des explications claires sur la manière dont leurs données avaient été compromises et quelles mesures étaient prises pour éviter de tels incidents à l’avenir. La gestion de crise de l’entreprise a joué un rôle crucial dans la limitation des dommages et la reconstruction de la confiance.

Conclusion : Une Approche Holistique de la Cybersécurité

En conclusion, la cybersécurité pour les sites web exige une approche holistique, intégrant des stratégies avancées et proactives. Les experts, conscients des enjeux, doivent non seulement réagir aux menaces actuelles, mais anticiper celles à venir. En embrassant ces stratégies avancées, les experts peuvent élever la résilience de leurs sites web face aux menaces cybernétiques, contribuant ainsi à un cyberespace plus sûr et plus robuste. Ce voyage continu d’adaptation et d’amélioration est la clé pour préserver la sécurité numérique dans un monde en constante évolution.